おはようございます。こんにちは。こんばんは。

ミッド(@mid_v_lab)です

パッチチューズデイは来週ですが、不穏なニュースを発見しました。

細工されたOfficeファイルを開くとコードを実行されるゼロデイ脆弱性が明らかとなった。すでに標的型攻撃に悪用されているという。マイクロソフトではアップデートの準備を進めている。

引用元:SecurityNext「Officeファイル開くとコード実行されるゼロデイ脆弱性が判明 – すでに悪用も」より

先日、Windows11のアルファ版を騙る攻撃手法が増えていると話題にしましたが、こうしたゼロデイの脆弱性の存在もあったのかもしれません。

と不安に思っている方、

脆弱性の概要と影響範囲、対応策を記載していくので、必要な対応を確認してください。

脆弱性概要

今回報告されている脆弱性は、

- MicroSoftが未修正の脆弱性(セキュリティパッチの配布がない)

- 利用されるのはブラウザのレンダリングエンジンの「MSHTML」

- ActiveXコントロールを悪用

- CVE-2021-40444で、ベーススコア「8.8」(CVSSv3.0)

という内容になっています。

CVE(Common Vulnerabilities and Exposures)という脆弱性のやばさレベルを表す指標では、5段階中2番目に高い「重要(important)」です。

中々高めで、ほぼ緊急に近いレベルですね。

参考ですがCVEの指標は5段階で、

- 緊急(9.0~10.0)

- 重要(7.0~8.9)

- 警告(4.0~6.9)

- 注意(0.1~3.9)

- なし(0)

となっています。

脆弱性への基本的な温度感としては③以上の脆弱性は内容を確認して、自社環境で「問題ないことを確認」しておいた方が良いですね。

もし該当するなら、①は速攻で対応が必要、②は業務影響でない範囲でなるはや対応、③はパッチ公開を待ちつつ限定的に対応、というのが個人的な感覚です。

とはいえMicroSoft側で「悪用の事実を確認」されている脆弱性になりますので、外部からOfficeファイルを受信する端末は、対応策を講じる必要があります。

影響範囲

今回、「ActiveXコントロールの脆弱性を利用」される、「ブラウザのレンダリングエンジンの悪用」ということで、

と思っている方、ちょっとタンマです。

確かにEdgeブラウザでは、「ActiveX」は無効化され利用できないのですが、それはあくまでブラウザ上での話です。

今回の脆弱性は、

「Officeファイルを開く」→「脆弱性利用したコードが発動」→「Windows内のレンダリングエンジンを利用」→「任意コードの実行」

となるので、標準ブラウザにEdgeを利用していようが、GoogleChromeを利用していようが、IEを利用していようが、あまり関係ありません。

影響範囲はWindows7からWindows10および、WindowsServer2008~2022まで「ほぼすべてのWindowsOSが対象です」。

脆弱性の影響範囲は、ほぼすべてのWindowsOSとなりますが、

自社内での影響範囲は「1.外部から」「2.Officeファイルを受信して」「3.そのファイルを業務上開く必要」のある端末です。

あくまで脆弱性を利用するコードが仕込まれたOfficeファイルを開いてしまうことが前提なので、その前提に関わらない端末、サーバは気にしなくて問題ありません。

対応策

緩和策としてMicroSoftから紹介されているのが、

- 全てのActiveXコントロールのインストールを無効化する

- Officeファイルを開くときにProtectedView(保護モード)またはApplicationGuard for Officeで開く

という2つです。

②の保護ビューですが、デフォはインターネット経由(メール経由)で落としてきたOfficeファイルは保護ビューで開くようになっていますので、安心してください。

「保護ビューになっているかどうか確認したい!」場合は、下記のMicroSoftのページの「保護ビューの設定を変更する」という項目をご確認ください。

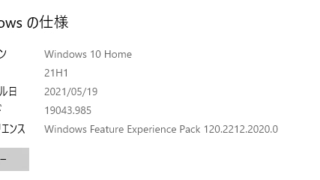

「ApplicationGuard for Office」は私は知らなかったのですが、Windows10の標準機能として導入されている機能のようです。

※調べてみたところ、残念ながらHomeエディションでは導入されていないようです。Proの場合は、「Windowsの機能の有効化または無効化」の中の項目にあるようです。

①はレジストリを追加して、PC端末自体のActiveXコントロールを無効化してしまう方法です。

これが一番強力ですし、ActiveXコントロールのインストールを利用しないのであれば、この対応一択という気がします。(使わない機能は無効化!!)

適用方法は下記のMicroSoftページで紹介されていますが、本ブログでも抜粋してご紹介します。

1.下記の青枠内のコードをコピペして、テキストエディタなどに張り付けます。

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\0]

“1001”=dword:00000003

“1004”=dword:00000003

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\1]

“1001”=dword:00000003

“1004”=dword:00000003

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\2]

“1001”=dword:00000003

“1004”=dword:00000003

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\3]

“1001”=dword:00000003

“1004”=dword:00000003

2.名前を付けて保存で、「(任意名).reg」という名前で保存します。(.regはレジストリファイルを示す拡張子です)

3.保存した「(任意名).reg」をダブルクリックします。

4.レジストリエディターの変更許可を求められるでの、「はい」を選択します。

5.適用後、再起動します。(レジストリの適用は再起動後になります)

再起動が入るのと、上記を導入後なんらかの理由でActiveXコントロールのインストールが必要になった場合、上記のレジストリを手動で削除しないといけないので、少々手間ですね。

ドメインコントローラー配下なら、ポリシー追加でいけるかも?と一瞬思いましたが、該当のポリシーがあるか不明です。。。あるなら、一括でドメイン配下の端末に適用できるので、設定は楽ですね。(再起動は必要ですけど)

まとめ

今回の脆弱性は、

- WindowsOSのほぼすべてが対象

- 細工されたOfficeファイルを開くと、ActiveXコントロールが悪用され

- 任意コードの実行が可能

- 脆弱性の悪用が確認されていて、CVSSのレベルも高め

という状況です。

とはいえ、

- 外部からのOfficeファイル開かない

という状況であれば、そこまで焦ってレジストリを入れるなどの対応は不要かなと思います。

ヘルプデスクなどで外部のお客様から常習的にOfficeファイルを受け取って、中身を確認しないといけないなど、

外部からのOfficeファイルを開く人は、

該当の脆弱性を埋めるセキュリティパッチが出るまでは、

無効化レジストリを導入することや「保護モード/保護ビュー」を解除しないことを徹底する必要があるかと思います。

来週のパッチチューズデイの修正内容に注目ですね。

ではでは