おはようございます。こんにちは。こんばんは。

ミッド(@mid_v_lab)です

2021年7月のパッチチューズデイがやってきましたね♪

パッチチューズデイって何!?という方は、下記をご参照ください。

今回は、下記の3つを取り上げます。

- 2004、20H2、21H1のKB番号とbuild番号

- PrintNightmareの脆弱性に関して

7月14日(水)時点で、Twitterや各種サイトの情報を確認しましたが、影響の大きそうな不具合は出ていないようです。

2004、20H2、21H1のKB番号とbuild番号

今月配布されたセキュリティの累積更新パッチのKB番号と、build番号は下記の通りです。

| KB番号 | build番号 | |

| 2004 | KB5004237 | 19041.1110 |

| 20H2 | KB5004237 | 19042.1110 |

| 21H1 | KB5004237 | 19043.1110 |

KB番号はインストール時のチェックに、build番号は適用されているかのチェックにご利用ください。

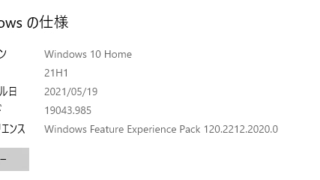

build番号の確認は、設定>システム情報>Windowsの仕様、を確認するか、

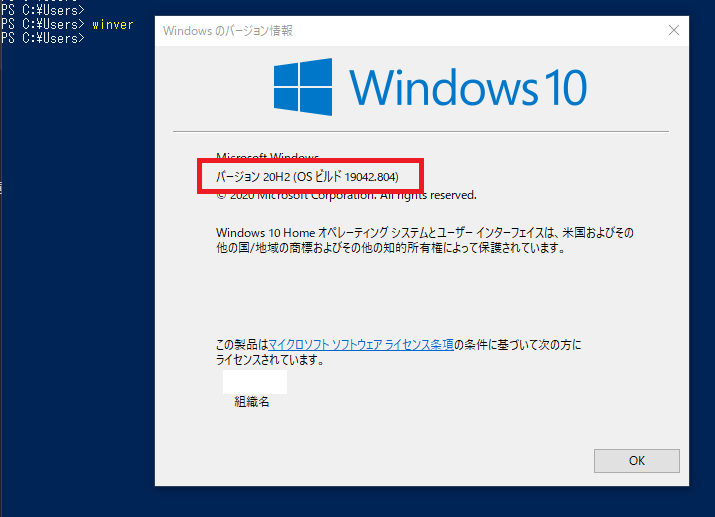

PowerShellを起動して「winver」と入力して実行すると、下記のような画面が出てきますので便利です。

もっと詳細を知りたい方は、下記のマイクロソフトのページをチェック!

2021 年 7月のセキュリティ更新プログラム – リリース ノート – セキュリティ更新プログラム ガイド – Microsoft

PrintNightmareの脆弱性について

ここ最近Windowsの印刷周りの仕組みで脆弱性が発見されており、この脆弱性がかなり昔からあったようで、「PrintNightmare(印刷の悪夢)」という名称がついています。

7月4日にこの脆弱性を埋める緊急のパッチが出ましたが、今日出たセキュリティパッチにその修正内容も内包されているので、KB5004237を適用しておけばOKです。

サーバなどでもこの脆弱性が内包されており、すぐにアップデートできない場合は、印刷スプーラーサービスを停止することで脆弱性を回避することが可能です。

サーバで印刷を使う状況は稀なので、停止するのが無難ですね。

勝手に起動してこないように、スタートアップの種類を「手動」に変更するのをお忘れなく。

利用しているアプリケーションによっては、万が一にも印刷スプーラーを利用しているものがある可能性もありますので、ソフトウェアベンダーに問い合わせを行って影響調査を行ってからが良いと思います。

サービスを停止する場合は、PowerShellで下記のコマンドを実行します。

Stop-Service -Name Spooler -Force

Set-Service -Name Spooler -StartupType Disabled

上のコマンドで、現在動いている印刷スプーラーサービスを止め、下のコマンドでスタートアップを無効にしています。

これさえ実行すれば、サーバ管理者も悪夢を見ることがないですね!

今月は割とすぐにセキュリティパッチを適用した方が良い内容です。

PrintNightmareを利用した攻撃も観測されていて、セキュリティベンダーがバンバン注意喚起を出しているので、スピード感を持って対応した方が良いですね。

ではでは